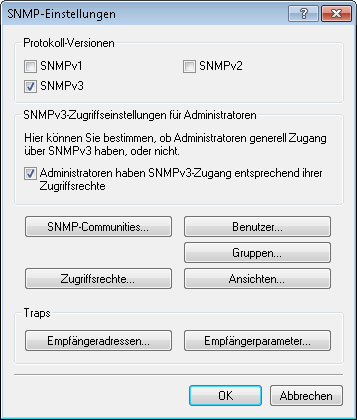

In LANconfig konfigurieren Sie SNMP unter im Abschnitt SNMP mit einem Klick auf SNMP-Einstellungen.

- Protokoll-Versionen

- Aktivieren Sie hier die SNMP-Versionen, die das Gerät bei SNMP-Anfragen und SNMP-Traps unterstützen soll.

- SNMPv3-Zugriffseinstellungen für Administratoren

- Sollen registrierte Administratoren auch den Zugriff über SNMPv3 erhalten, aktivieren Sie diese Option.

SNMP-Communities

SNMP-Agents und SNMP-Manager gehören SNMP-Communities an. Diese Communities fassen bestimmte SNMP-Hosts zu Gruppen zusammen, um diese einerseits einfacher verwalten zu können. Andererseits bieten SNMP-Communities eine eingeschränkte Sicherheit beim Zugriff über SNMP, da ein SNMP-Agent nur SNMP-Anfragen von Teilnehmern akzeptiert, deren Community ihm bekannt ist.

- Eintrag aktiv

- Aktiviert oder deaktiviert diese SNMP-Community.

- Name

- Vergeben Sie hier einen aussagekräftigen Namen für diese SNMP-Community.

- Security-Name

- Geben Sie hier die Bezeichnung für die Zugriffsrichtlinie ein, die die Zugriffsrechte für alle Community-Mitglieder festlegt.

Benutzer

Neben den am Gerät registrierten Administratoren ist der Zugriff auch für einzelne Nutzer möglich. Hier konfigurieren Sie die Einstellungen für Authentifizierung und Verschlüsselung für diese Anwender bei Nutzung von SNMPv3.

- Eintrag aktiv

- Aktiviert oder deaktiviert diesen Benutzer.

- Benutzername

- Vergeben Sie hier einen aussagekräftigen Namen für diesen Benutzer.

- Authentifizierung

- Bestimmen Sie, mit welchem Verfahren sich der Benutzer am SNMP-Agent authentifizieren muss. Zur Verfügung stehen die folgenden Verfahren:

- Keine

- Eine Authentifizierung des Benutzers ist nicht notwendig.

- HMAC-MD5

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-MD5-96 (Hash-Länge 128 Bits).

- HMAC-SHA (Default)

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-SHA-96 (Hash-Länge 160 Bits).

- Passwort für Auth.

- Geben Sie hier das für die Authentifizierung notwendige Passwort des Benutzers ein und wiederholen Sie es im Feld darunter.

- Verschlüsselung

- Bestimmen Sie, nach welchem Verschlüsselungsverfahren die Kommunikation mit dem Benutzer verschlüsselt sein soll. Zur Verfügung stehen die folgenden Verfahren:

- Keine

- Die Kommunikation erfolgt unverschlüsselt.

- DES

- Die Verschlüsselung erfolgt mit DES (Schlüssellänge 56 Bits).

- AES128 (Default)

- Die Verschlüsselung erfolgt mit AES128 (Schlüssellänge 128 Bits)

- AES192

- Die Verschlüsselung erfolgt mit AES192 (Schlüssellänge 192 Bits)

- AES256

- Die Verschlüsselung erfolgt mit AES256 (Schlüssellänge 256 Bits)

- Passwort für Verschl.

- Geben Sie hier das für die Verschlüsselung notwendige Passwort des Benutzers ein und wiederholen Sie es im Feld darunter.

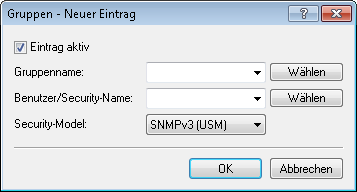

Gruppen

Durch die Konfiguration von SNMP-Gruppen lassen sich Authentifizierung und Zugriffsrechte für mehrere Benutzer komfortabel verwalten und Zuordnen. Als Standardeintrag ist die Konfiguration für den SNMP-Zugriff über den LANmonitor bereits voreingestellt.

- Eintrag aktiv

- Aktiviert oder deaktiviert diese Gruppe.

- Gruppenname

- Vergeben Sie hier einen aussagekräftigen Namen für diese Gruppe. Diesen Namen verwenden Sie anschließend bei der Konfiguration der Zugriffsrechte.

- Benutzer/Security-Name

- Wählen Sie hier einen Security-Namen aus, den Sie einer SNMP-Community zugeordnet haben. Auch die Angabe des Namens eines bereits konfigurierten Benutzers ist möglich.

- Security-Model

- SNMPv3 hat das Prinzip des "Security Models" eingeführt, so dass in der SNMP-Konfiguration von LCOS hauptsächlich das Security-Model "SNMPv3" zum Einsatz kommt. Aus Kompatibilitätsgründen kann es jedoch notwendig sein, auch die Versionen SNMPv2c oder sogar SNMPv1 zu berücksichtigen und entsprechend als "Security-Model" auszuwählen. Entsprechend wählen Sie hier einen der folgenden Einträge aus:

- SNMPv1

- Die Übertragung der Daten erfolgt über SNMPv1. Die Authentifizierung des Benutzers erfolgt ausschließlich über den Community-String in der SNMP-Nachricht. Eine Verschlüsselung der Kommunikation findet nicht statt. Das entspricht der Sicherheitsstufe "NoAuthNoPriv".

- SNMPv2

- Die Übertragung der Daten erfolgt über SNMPv2c. Die Authentifizierung des Benutzers erfolgt ausschließlich über den Community-String in der SNMP-Nachricht. Eine Verschlüsselung der Kommunikation findet nicht statt. Das entspricht der Sicherheitsstufe "NoAuthNoPriv".

- SNMPv3 (USM)

- Die Übertragung der Daten erfolgt über SNMPv3. Für Anmeldung und Kommunikation des Benutzers sind die folgenden Sicherheitsstufen möglich:

- NoAuthNoPriv

- Die Authentifizierung erfolgt nur über die Angabe und Auswertung des Benutzernamens. Eine Verschlüsselung der Datenübertragung findet nicht statt.

- AuthNoPriv

- Die Authentifizierung erfolgt über die Hash-Algorithmen HMAC-MD5 oder HMAC-SHA. Eine Verschlüsselung der Datenübertragung findet nicht statt.

- AuthPriv

- Die Authentifizierung erfolgt über die Hash-Algorithmen HMAC-MD5 oder HMAC-SHA. Die Verschlüsselung der Datenübertragung erfolgt über DES- oder AES-Algorithmen.

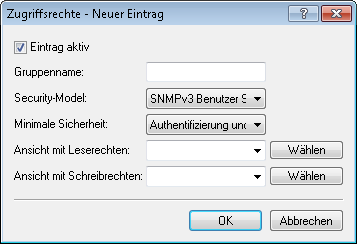

Zugriffsrechte

Diese Tabelle führt die verschiedenen Konfigurationen für Zugriffsrechte, Security-Models und Ansichten zusammen.

- Eintrag aktiv

- Aktiviert oder deaktiviert diesen Eintrag.

- Gruppenname

- Wählen Sie hier den Namen einer Gruppe aus, für die diese Zugriffsrechte gelten soll.

- Security-Model

- Aktivieren Sie hier das entsprechende Security-Model.

- Minimale Sicherheit

- Geben Sie die minimale Sicherheit an, die für Zugriff und Datenübertragung gelten soll.

- Ansicht mit Leserechten

- Bestimmen Sie die Ansicht der MIB-Einträge, für die diese Gruppe die Leserechte erhalten soll.

- Ansicht mit Schreibrechten

- Bestimmen Sie die Ansicht der MIB-Einträge, für die diese Gruppe die Schreibrechte erhalten soll.

Ansichten

Hier fassen Sie verschiedene Werte oder ganze Zweige der MIB des Gerätes zusammen, die ein Benutzer gemäß seiner Zugriffsrechte einsehen oder verändern kann.

- Eintrag aktiv

- Aktiviert oder deaktiviert diese Ansicht.

- Name

- Vergeben Sie hier der Ansicht einen aussagekräftigen Namen.

- Zugriff auf Teilbaum

- Bestimmen Sie, ob die nachfolgend angegebenen OID-Teilbäume Bestandteil ("hinzugefügt") oder kein Bestandteil ("entfernt") der Ansicht sind.

- OID-Teilbaum

- Bestimmen Sie durch komma-separierte Angabe der jeweiligen OIDs, welche Werte und Aktionen der MIB diese Ansicht einschließen soll.

Anmerkung: Die OIDs entnehmen Sie bitte der Geräte-MIB, die Sie im WEBconfig unter herunterladen können.

Empfängeradressen

In der Liste der Empfängeradressen konfigurieren Sie die Empfänger, an die der SNMP-Agent die SNMP-Traps versendet.

- Name

- Vergeben Sie hier dem Eintrag einen aussagekräftigen Namen.

- Transportadresse

- Konfigurieren Sie hier die Adresse des Empfängers.

- Empfängerparameter

- Wählen Sie hier den gewünschten Eintrag aus der Liste der Empfängerparameter aus.

Empfängerparameter

In dieser Tabelle konfigurieren Sie, wie der SNMP-Agent die SNMP-Traps behandelt, die er an die Empfänger versendet.

- Name

- Vergeben Sie hier dem Eintrag einen aussagekräftigen Namen.

- Nachricht bearbeiten nach

- Bestimmen Sie hier, nach welchem Protokoll der SNMP-Agent die Nachricht strukturiert.

- Security-Name

- Wählen Sie hier einen Security-Namen aus, den Sie einer SNMP-Community zugeordnet haben. Auch die Angabe des Namens eines bereits konfigurierten Benutzers ist möglich.

- Security-Model

- Aktivieren Sie hier das entsprechende Security-Model.

- Sicherheitsstufe

- Legen Sie die Sicherheitsstufe fest, die für den Erhalt der SNMP-Trap beim Empfänger gelten soll.

- Keine Auth. und keine Verschlüsselung

- Die SNMP-Anfrage ist ohne die Verwendung von speziellen Authentifizierungs-Verfahren gültig. Als Authentifizierung genügt die Zugehörigkeit zu einer SNMP-Community (bei SNMPv1 und SNMPv2c) bzw. die Angabe des Benutzernamens (bei SNMPv3). Die Übertragung der Daten erfolgt unverschlüsselt.

- Authentifizierung, aber keine Verschlüsselung

- Für die Verarbeitung der SNMP-Anfrage ist eine Authentifizierung mittels HMAC-MD5- oder HMAC-SHA-Algorithmus notwendig, die Datenübertragung erfolgt jedoch unverschlüsselt.

- Authentifizierung und Verschlüsselung

- Für die Verarbeitung der SNMP-Anfrage ist eine Authentifizierung mittels HMAC-MD5- oder HMAC-SHA-Algorithmus notwendig, die Datenübertragung erfolgt zusätzlich verschlüsselt über DES- oder AES-Algorithmen.