Im folgenden Tutorial soll ein EAP-Client gegen einen EAP-Server konfiguriert werden.

- Erstellen Sie zwei Zertifikate bzw. Zertifikatscontainer, z. B. mit der LANCOM SCEP CA oder OpenSSL.

-

Importieren Sie sowohl ein Zertifikat in das VPN-Gateway als auch ein Zertifikat in den RADIUS-Server.

Wichtig: Achten Sie darauf, dass der Subject Alternative Name (SAN) dem gültigen DNS-Namen des VPN-Gateways entspricht und der VPN-Client das Gateway unter diesem DNS-Namen kontaktiert.

- Zur Herstellung der Vertrauensbeziehung importieren Sie zusätzlich das gültige CA-Zertifikat in den IKEv2-EAP-Client.

-

Editieren Sie den DEFAULT-Eintrag der IKEv2-Gegenstellen-Tabelle unter VPN > IKEv2/IPSec > VPN-Verbindungen > Verbindungs-Liste wie folgt:

-

Legen Sie eine neue Zeile in der Tabelle IKEv2-Authentifizierung unter VPN > IKEv2/IPSec > Authentifizierung an. Die Lokale Authentifizierung des VPN-Gateways

erfolgt über Zertifikat (RSA-Signature), die Entfernte Authentifizierung der Clients erfolgt per EAP.

-

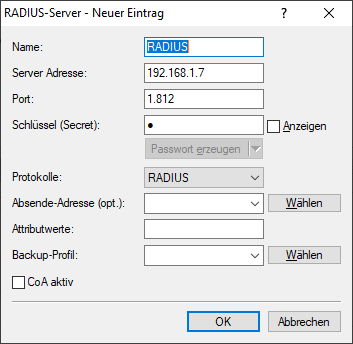

Konfigurieren Sie den RADIUS-Server unter VPN > IKEv2/IPSec > Erweiterte Einstellungen > RADIUS-Authentifizierung > RADIUS-Server.

-

Konfigurieren Sie einen Adress-Pool unter VPN > IKEv2/IPSec > IPv4-Adressen.